USG bedreigingsbeheer

Ik beschrijf hier niet wat beter of slechter is. Ik ben ook absoluut geen netwerk man. Speel met de opties en kijk wat je gemakkelijker of interessants vindt.

Onderstaand beschrijft een van de manieren om aanvallen van buiten zo goed mogelijk te beheren.

In de Unifi USG is de mogelijk om aanvallen op je netwerk te detecteren. Er zijn drie methodes:

- GeoIP filering. Landen selecteren die nooit toegang mogen hebben.

- IDS (Intrusion Detection System) Bij een aanval krijg je alleen een melding.

- IPS (Intrusion Preventing System) Bij een aanval krijg je een melding en wordt er gelijk geblokkeerd.

Wanneer optie 1 gebruikt wordt, kan optie 2 en 3 niet meer gebruikt worden en andersom.

Er zit nog een nadeel aan van de verschillende opties, maar daar zal ik in een andere post op in gaan.

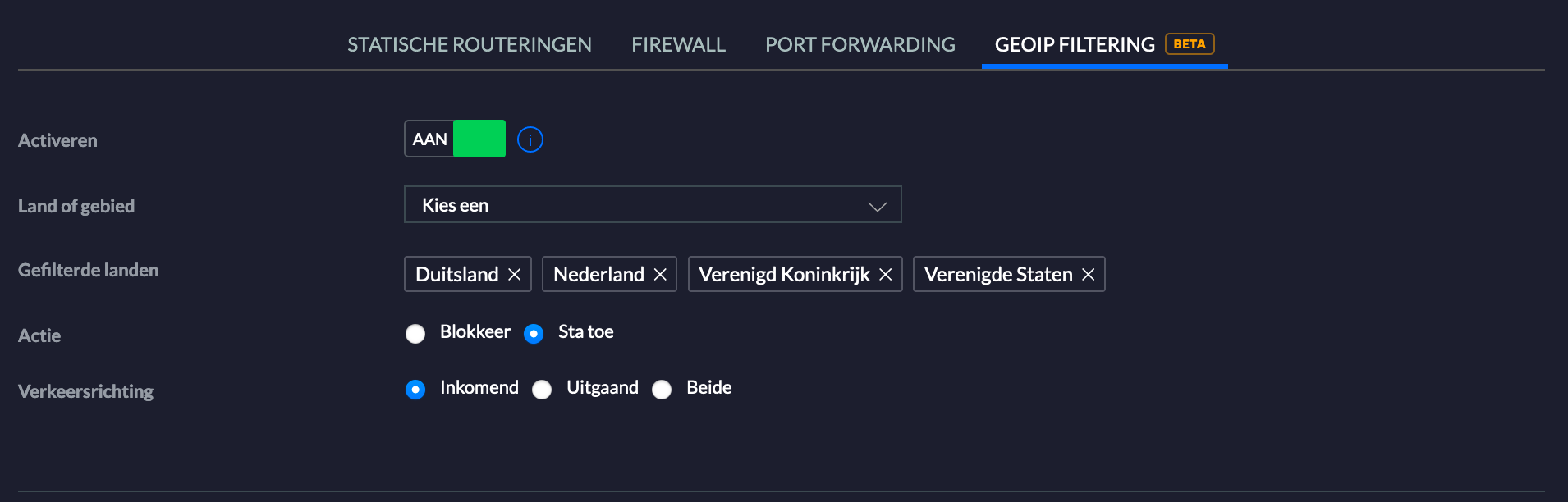

GeoIP filtering

Met GeoIP filering kun je landen blokkeren of toelaten.

Onderstaande figuur geeft weer hoe het in de classic GUI instelling eruit ziet. In de nieuwe GUI instelling kun je landen ook via een kaart blokkeren of toelaten. Erg gaaf!

Denk vooraf even na welke landen je zou willen blokkeren. Je kan namelijk maar maximaal 15 landen selecteren die je wilt blokkeren. Wil je er meer blokkeren, dan zul je de selectie misschien moeten omdraaien en instellen welke landen je wilt toelaten ipv blokkeren.

GeoIP filtering is een interessante optie om ongewenst verkeer buiten te laten. Valt wel in de categorie grote stappen, snel thuis. Echter dat is niet altijd erg, maar soms wil je meer. Een ander nadeel is natuurlijk dat wanneer je alles vanuit Nederland toelaat, je dus altijd vanuit Nederland gehackt kan worden!

Waarom staat Amerika in dit lijstje er bij? Wanneer je Amerika blokkeert dan zul je merken dat je via WhatsApp niet meer kan bellen! Berichten versturen gaat prima, maar bellen lukt niet. Mijnheer Zuckerberg heeft waarschijnlijk zijn servers om met WhatsApp te bellen in Amerika staa.

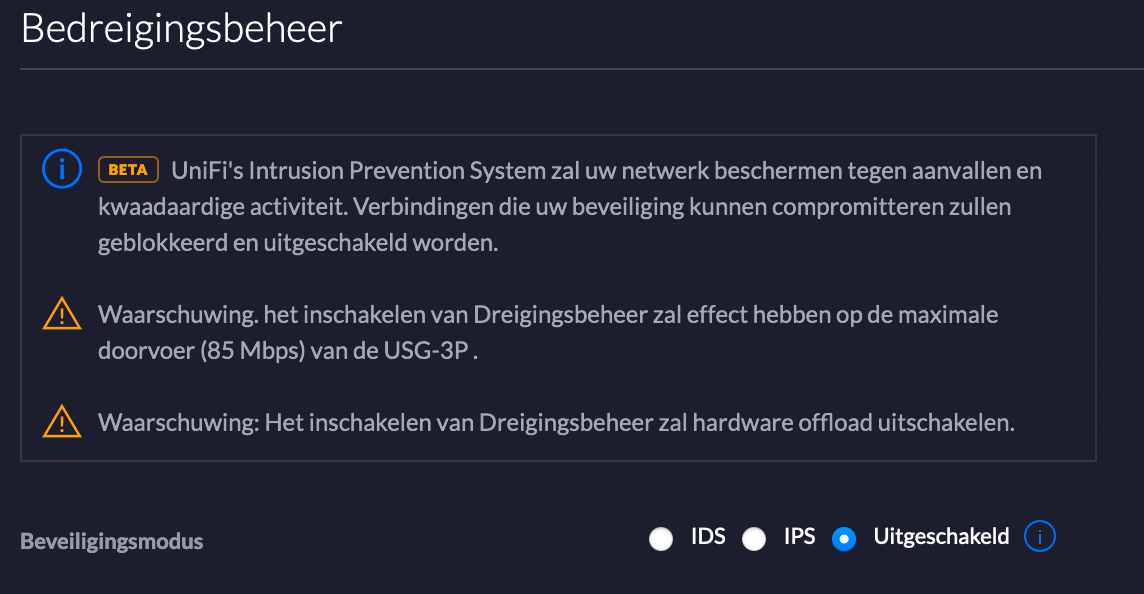

Intrusion Detection System / Intrusion Prevention System

Deze twee filters, detection en prevention, zijn bijna identiek. Het enige verschil is dat bij detection alleen een melding gegeven wordt, waarbij bij prevention ook geblokkeerd wordt.

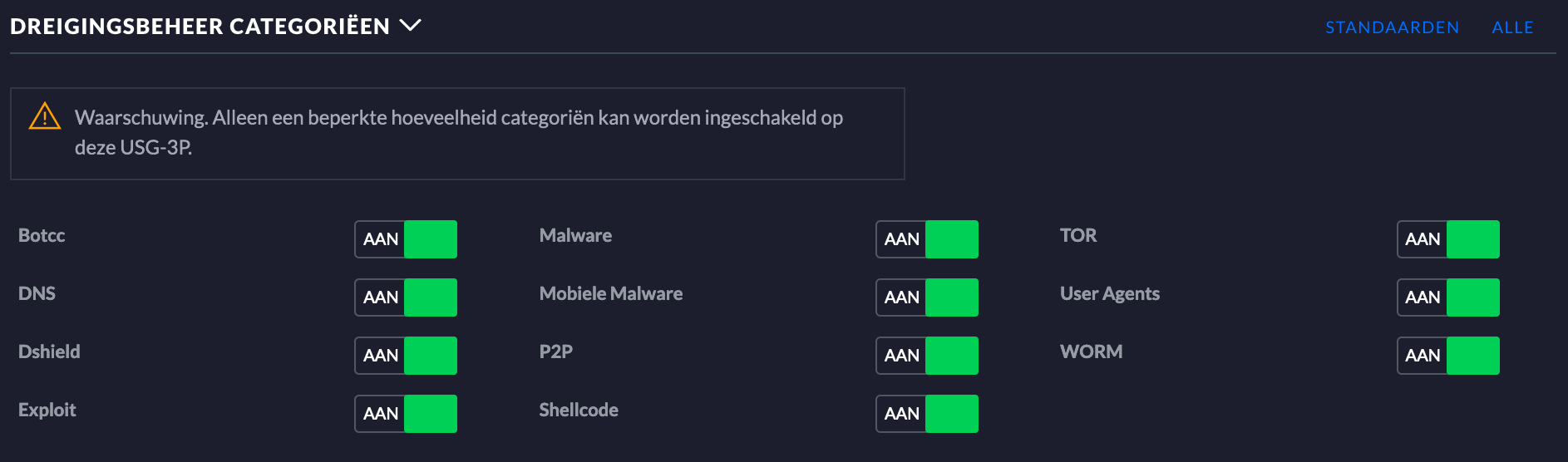

Wanneer je een van deze opties aanzet wordt geraadpleegd op een aantal factoren om te kijken of er aan aanval plaatsvindt. er zijn verschillende categorieën waarop je kan laten checken.

Let op dat hoe meer opties je aan zet, des te meer CPU en geheugen er verbruikt wordt. Althans dat zegt de handleiding. Ik heb alles aangezet en mijn gemiddelde CPU ligt rond de 8%. Er zijn wel pieken met uitschieters naar 60%. Maar pieken zijn niet erg, zolang dit maar niet de hele dag plaatsvindt.

Ieder voordeel heeft zijn nadeel natuurlijk. Er zit dus nog een nadeel aan IDS/IPS aanzetten, maar daar kom ik op terug in een andere post wat dat is en hoe je dit technisch kan oplossen.

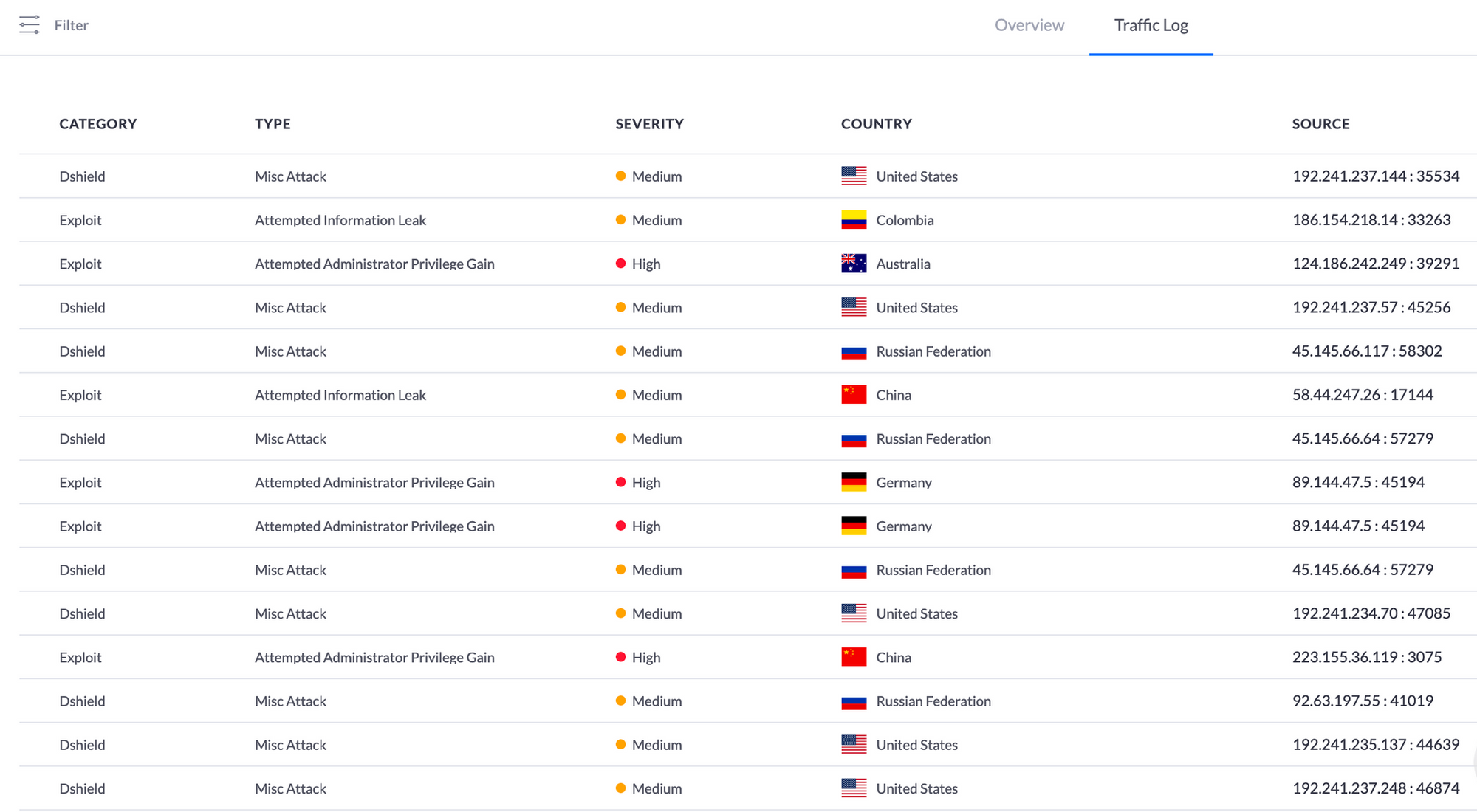

Op het moment dat er een aanval plaats vindt, vind je dit terug in het bedreigingsbeheer overzicht:

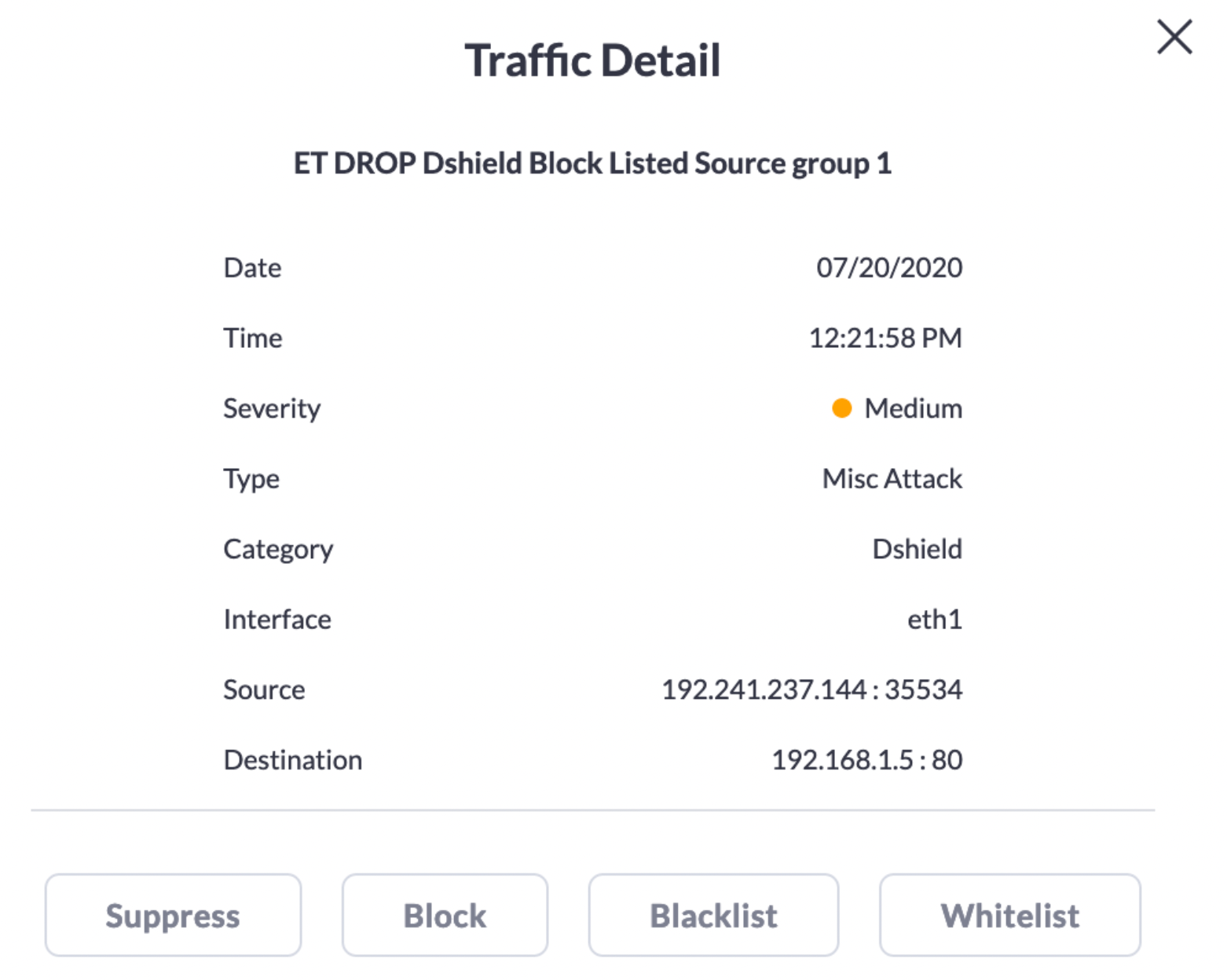

De traffic log hier geeft nog meer details:

Op zich wel heel interessant, want ook hier zie je vanuit welk land je een aanval krijgt.

In principe kun je het zo laten voor wat het is, immers de USG blokkeert automatisch de aanval wanneer je IPS ingeschakeld hebt.

Het geeft in deze situatie de aanvaller de mogelijkheid om de volgende keer nog een keer aan te vallen. Er is dan ook de mogelijkheid om de aanvaller te blokkeren zodat je daar de volgende keer geen last meer van hebt.

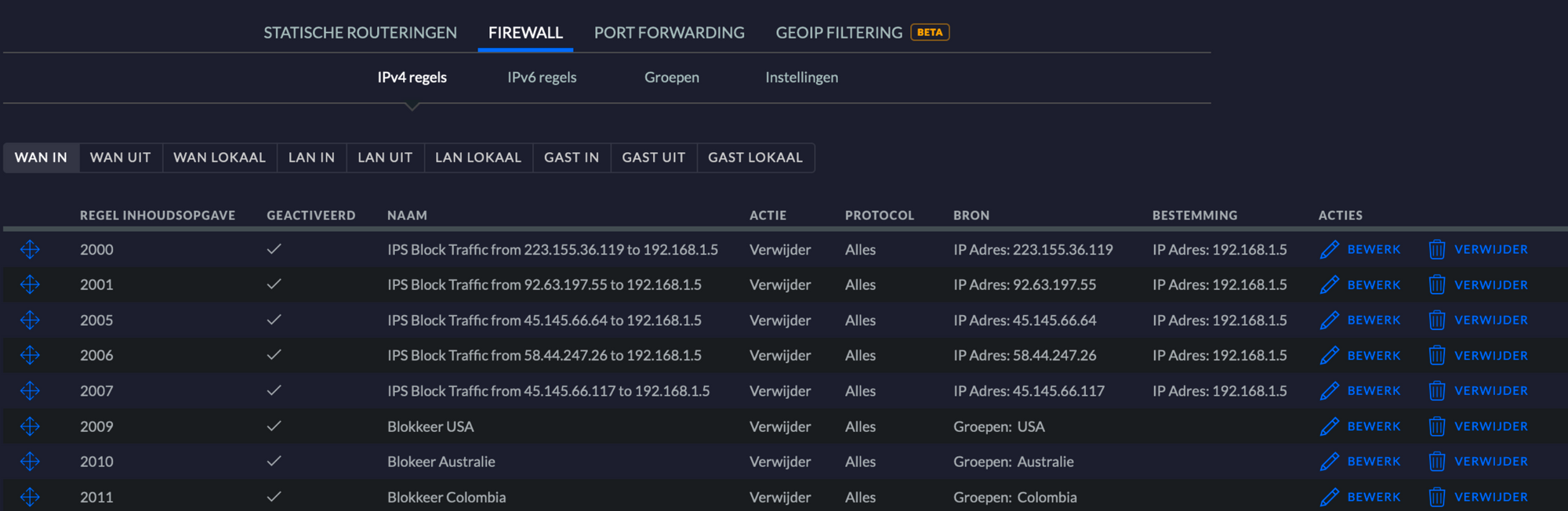

Wanneer je op een regel klikt, kun je kiezen of je deze wilt onderdrukken, blokkeren, op de blacklist of juist in de whitelist zetten. Het verschil tussen ‘block’ en ‘blacklist’ is als volgt:

- ‘block’ maakt een firewall regel aan op WAN-in en WAN-uit met alleen destination als block

- ‘blacklist’ maakt een firewall rule aan op op WAN-in en WAN-uit dat alle verkeer geblokkeerd wordt.

Een voordeel van IDS/IPS is dat je veel detail krijgt van wat er gebeurd. Echter kan dit dan ook weer een nadeel zijn. En voor je het weet heb je met met ‘block’ en ‘blacklist’ een gigantische hoeveelheid firewall regels waarmee je het overzicht niet meer ziet.

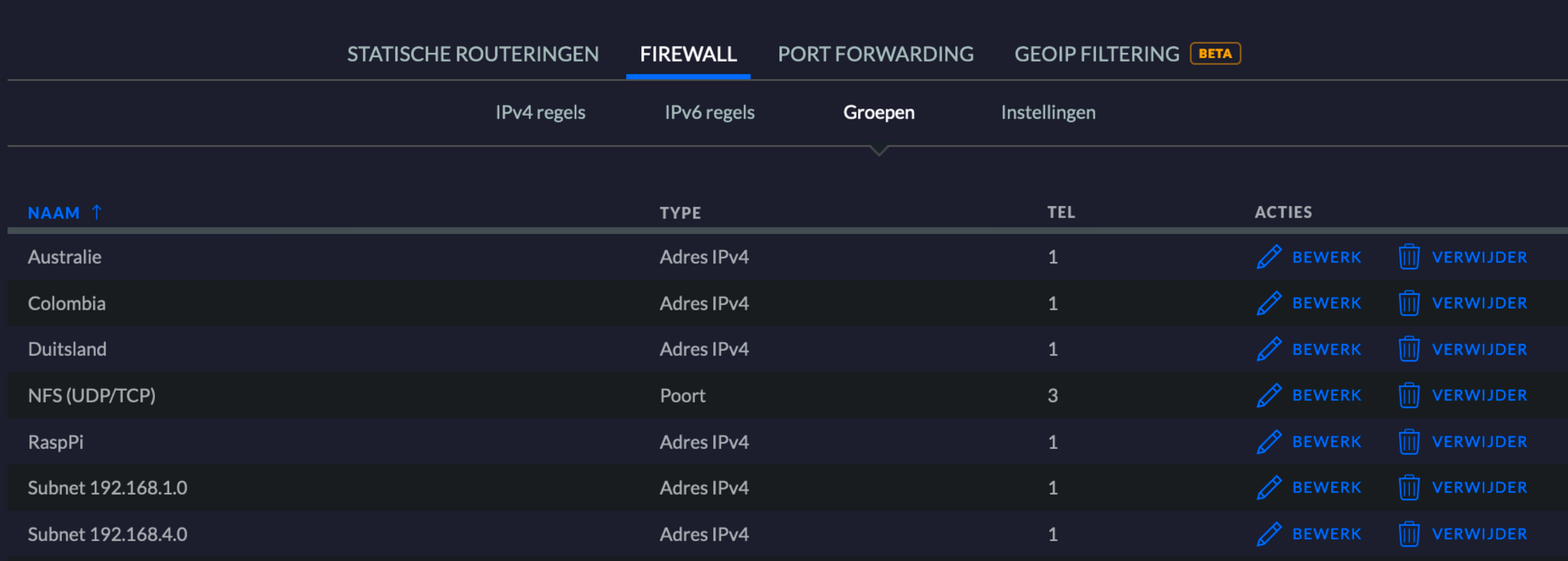

Om een beetje overzicht te creëeren is er de mogelijkheid om groepen aanmaken.

Wanneer je een melding krijgt van een specifiek IP nummer, kun je er voor kiezen dit IP nummer toe te voegen aan een land. Echter de kans is groot dat dit betreffende IP nummer uit een IP reeks komt van een provider. Dus waarom dan niet direct een hele IP reeks blokkeren?

Als voorbeeld:

In onderstaand voorbeeld probeert IP nummer 192.241.237.144 binnen te komen op poort 80 van device met ip nummer 192.18.1.5.

Het de traffic log was te zien dat deze uit Amerika komt. Daarvoor heb ik nu een groep aangemaakt ‘USA’ waar ik IP reeksen uit Amerika blokkeer.

In het geval van bovenstaand IP adres 192.241.237.144 heb ik er voor gekozen om IP reeks 192.241.237.0/24 te blokkeren. Ofwel een heel subnet, dus alle ip adressen in die reeks. De andere twee reeksen zijn van eerdere aanvallen geweest. Daarmee heb ik hetzelfde gedaan.

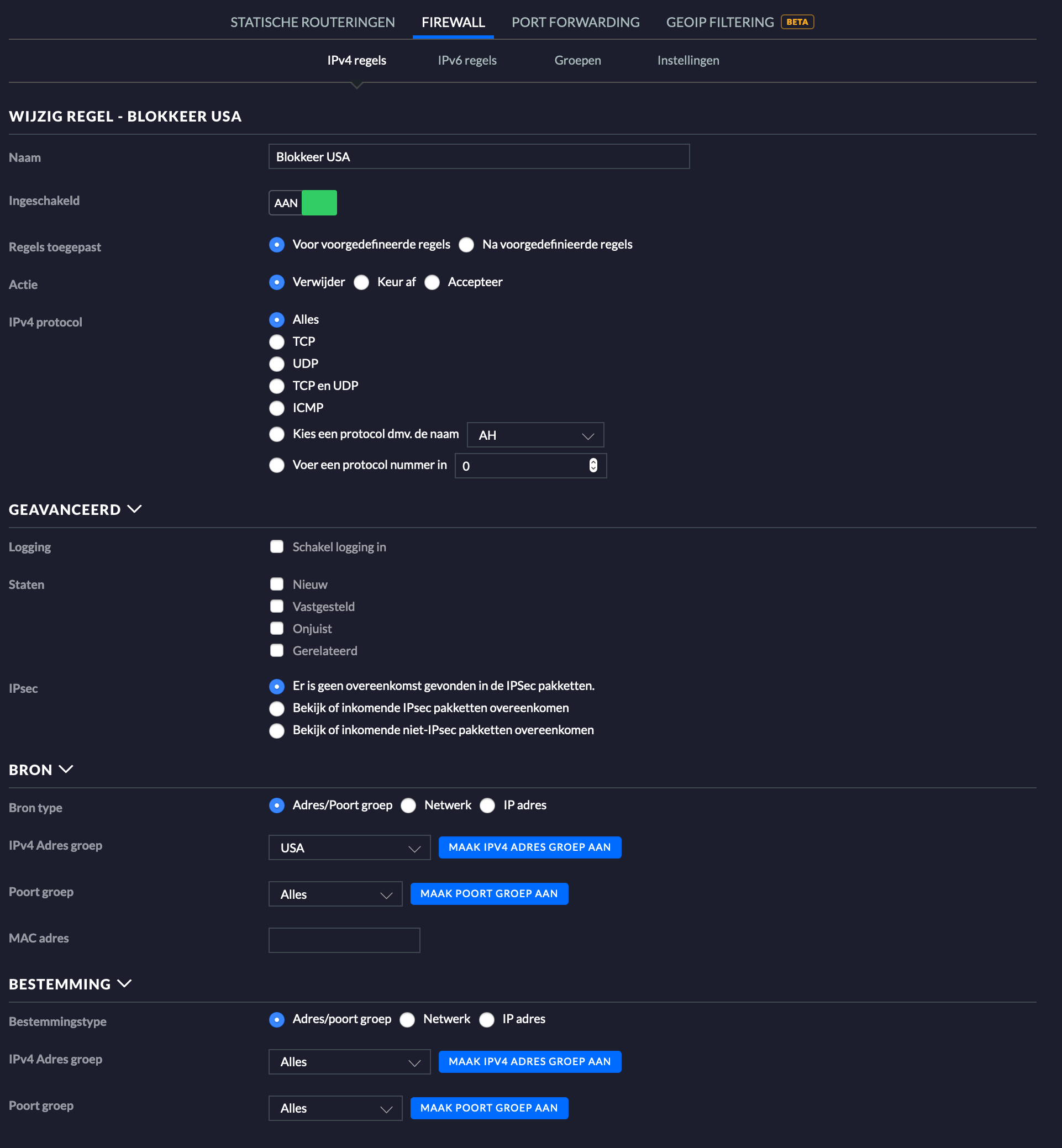

In de firewall IP4 regels heb ik nu een rule aangemaakt ‘Blokeer USA’.

Hierin neem blokkeer ik de IP reeksen uit Amerika die ik in de USA groep heb opgenomen. Op deze manier blijft het overzichtelijker met betrekking tot de firewall rules.

Het nadeel van deze laatste methode is dat je, zeker in het begin, heel heel heel veel werk hebt om de groepen bij te houden. Aan de andere kant geeft het wel een interessant beeld waar de hacks vandaan komen.